본문

국정원의 첨부파일 발송 PC, SMS 전송 기록 확보가 급선무

15.07.26 20:17l최종 업데이트 15.07.26 20:17l

민간인 사찰 의혹을 받는 국가정보원이 감청시스템에서 삭제된 정보를 복구해 국회에 보고할 계획이다. 현재 국정원은 PC·스마트폰 감청 솔루션을 운용해 민간인을 사찰한 것 아니냐는 의혹을 받고 있다. 그러나 국정원 보고 내용만으로 이러한 의혹이 해소될지는 의문이다. 감청시스템 정보로 알 수 있는 내용은 한정적이기 때문이다.

25일 여러 언론 보도에 따르면, 여권 관계자는 "자살한 임아무개 국정원 과장이 삭제한 정보를 국정원이 100% 복구한 것으로 안다"며 "늦어도 다음 주 월요일(27일) 정보위원회 현안보고 전에는 분석 작업이 마무리될 것"이라고 전했다.

국정원의 민간인 사찰 의혹에 대한 검찰 수사도 시작되고 있다. 새정치민주연합 등이 전·현직 국정원장을 고발하고 나섰고, 서울중앙지방검찰청이 27일 사건을 배당할 예정이다.

진상규명의 초점은 국정원이 운용해온 이탈리아 해킹팀의 PC·스마트폰 감청 솔루션 'RCS'(리모트 컨트롤 시스템) 안에 어떤 내용이 저장돼 있는지에 맞춰져 있다. 하지만 RCS 안의 내용만으론 국정원의 해킹 전모를 파악할 수 없다.

'성공한 해킹'은 RCS 안에 남아있지만, '실패한 해킹 시도'에 대한 정보는 그렇지 않기 때문이다. 목표물에 스파이웨어를 심는 데 성공해야 RCS로 해킹된 정보가 전송된다. 실패한 해킹 관련 정보는 RCS 밖에 있을 가능성이 크고, 이에 대한 철저한 조사가 이뤄져야 민간인 사찰 여부의 전모를 규명할 수 있다.

기자 사칭 해킹 시도, 안수명 박사 외 다른 전문가에도

<오마이뉴스>는 지난 12일 <국정원, '천안함 의혹' 전문가 해킹 시도 정황 드러났다> 기사를 통해, 국정원이 조현호 <미디어오늘> 기자를 사칭해 천안함 침몰에 의혹을 제기하고 있는 전문가들의 컴퓨터를 해킹하려 한 정황을 보도했다. 재미과학자 안수명 박사가 그 대상이었다.

국정원은 국회 정보위원회 비공개 보고에서 이에 대한 명확한 답변 대신 '추적 중인 미국 IP가 있다'는 정도로만 답변했다. 대신 여권에서는 '안 박사가 중국에서 북한 관료를 접촉한 대공 용의점이 있다'면서 안 박사에 대한 해킹 시도가 국정원의 대북 정보수집의 일환이었다는 식의 주장을 내놨다. 하지만 중요한 점은 기자 사칭 해킹 시도가 안 박사에 그치지 않았다는 정황이다.

|

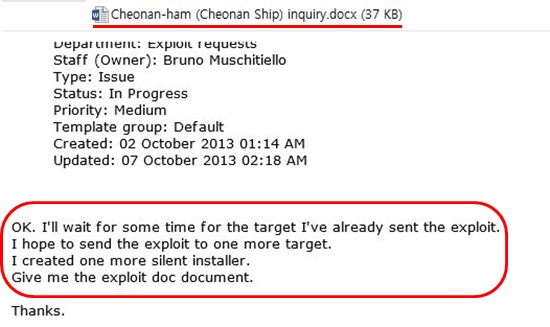

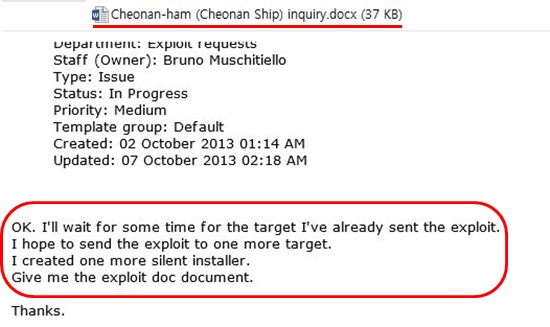

| ▲ 2013년 10월 7일 국정원 직원 데빌엔젤이 해킹팀 직원과 주고받은 연락 내용. 3일 전 해킹팀이 제작해준 '천안함 문의'(Cheonan-ham inquiry) 스파이웨어를 목표물에 발송한 뒤 기다려 보겠다는 내용, 그리고 다른 목표물에 보낼 '천안함 문의' 스파이웨어를 하나 더 만들어 달라는 내용이다. |

| ⓒ 안홍기 |

관련사진보기

|

국정원이 해킹팀의 RCS 시스템에 접속하는 아이디 '데블엔젤'(devilangel)은 2013년 10월 4일 해킹팀에 기자를 사칭한 '천안함 문의' MS 워드 파일에 스파이웨어를 심어달라고 했다. 데블엔젤은 3일 뒤인 10월 7일 "목표물에 스파이웨어를 전송했고 (감염되기를) 기다려보겠다. 다른 목표물 한 개(one more target)를 위한 스파이웨어를 만들어달라"며 똑같은 스파이웨어를 주문했지만, "먼저 한 해킹의 성공 여부를 기다려보자"는 해킹팀의 의견을 따랐다.

데블엔젤이 해킹 시도를 한 뒤 성공 여부가 확인되기도 전에 다시 똑같은 스파이웨어를 주문한 것은, 해킹 성공 여부를 기다리는 동안 다른 목표물을 해킹하려 한 정황으로 보인다. 똑같이 한국어로 된 '천안함 문의' 파일을 활용한 것으로 봐선 해킹 대상이 안 박사와 같이 천안함 침몰에 대한 의혹을 제기해온, 한국어를 사용하는 전문가라는 얘기다.

10월 23일 데블엔젤은 "이전의 감염시도는 실패한 걸로 보인다"며 다른 목표물(my another target)에 대한 '천안함 문의' 스파이웨어를 주문했다. 해킹팀은 'RCS 업그레이드 일정으로 당장은 불가하고 다음주 월요일(10월 28일)에 만들어주겠다'고 답했다. 데블엔젤은 이듬해 4월 30일과 5월 20일에도 '천안함 문의' 스파이웨어를 주문했고 해킹팀은 그 때마다 주문을 처리했다.

해킹 의심을 살 가능성도 높아지기 때문에 똑같은 이름의 파일을 동일인에게 반복해서 보내긴 어렵다. 결국 안 박사를 비롯, 한국어를 쓰는 4명의 천안함 전문가에게 순차적으로 '천안함 문의' 스파이웨어를 보내 해킹을 시도했다고 볼 수 있는 정황이다.

국정원이 보낸 이메일을 받은 전문가들이 '천안함 문의' 첨부파일을 실행시켜 해킹이 성공했다면, 해킹된 PC에서 전송된 자료가 RCS의 데이터베이스(DB)에 남아 있을 것으로 보인다. 하지만 이메일을 열어보지 않았다든지, 첨부파일을 실행하지 않았다든지 하는 이유로 해킹 시도가 실패했다면, RCS의 DB에는 관련 자료가 남아 있을 수 없다.

하지만 실패한 해킹 시도를 확인하는 방법은 남아있다. 해킹 대상에게 스파이웨어를 첨부한 이메일을 보내는 건 RCS가 아닌 다른 PC로 했을 가능성이 높기 때문이다. 따라서 '천안함 문의'를 비롯한 다른 PC 해킹시도에 쓰인 국정원 PC, 즉 스파이웨어를 이메일에 첨부해 발송한 PC를 확보하고 첨부파일 발송에 활용한 이메일 계정을 파악해 분석하는 게 급선무다.

해킹팀 서버 기록 두달치 밖에 안 남아... SMS 전송기록 봐야

<오마이뉴스>는 지난 16일 <'대북용 해킹이라더니... 국내이통사 왜 감청했나'> 기사를 통해 국내 이동통신사에 가입된 스마트폰에 대한 국정원의 해킹이 있었다는 사실을 보도했다. 해킹 대상 스마트폰이 SK텔레콤에 가입된 건 '민간인 사찰용 해킹은 없었다'는 국정원의 해명에 강한 의심이 제기될 수밖에 없는 상황이다.

해킹팀의 안드로이드폰 스파이웨어 전송 서버를 분석한 결과, SK텔레콤이 할당받은 스마트폰이 해킹팀의 서버에 접속해 국정원이 주문한 스파이웨어를 내려받은 2건이 확인됐다. 접속일시와 스마트폰 IP가 남아있으므로 SK텔레콤이 이 IP를 할당한 가입자를 확인하면 해킹 대상을 확인할 수 있다. 하지만 통신기록에 대한 압수수색영장이 필요한 부분이다.

이 같은 내용은 해킹팀 서버에 있던 지난 6월 한 달 치의 액세스 로그 파일만 분석한 결과다. <뉴스타파>는 한 달 전의 로그 파일을 더 찾아내 5~6월 두 달 치를 분석했지만, 국내 가입자 여부는 <오마이뉴스> 분석결과와 같았고, 이전 기간의 액세스 로그 파일은 남아있지 않다.

국정원이 운용 중인 RCS의 DB엔 국정원이 해킹에 성공한 스마트폰에서 전송받은 자료가 남아 있을 것으로 보인다. 하지만 이는 해킹 성공 사례에만 국한된다. 누구에게 해킹을 시도했는지를 알려면 국정원이 '피싱 URL'(스파이웨어를 심은 가짜 URL)을 담아 보낸 SMS(단문메시지) 전송기록을 확인해야 한다.

데블엔젤과 해킹팀 직원이 주고받은 이메일 중에는 전 세계에 SMS를 보낼 수 있는 서비스에 대한 언급이 나온다. 데블엔젤이 괜찮은 SMS 서비스가 어떤 게 있느냐고 묻자 해킹팀 직원은 넥스모(nexmo)를 추천했다. 이 해킹팀 직원은 '아시아의 여러 나라에서도 잘되는 걸 확인했다. 다른 서비스는 발신자의 이름이나 전화번호를 바꿀 수 없지만, 이 서비스는 가능하다'며 해킹팀 내 다른 직원들에게도 추천했다.

스마트폰 해킹 시도의 전모를 파악하려면 국정원이 피싱 URL 전송에 어떤 SMS 서비스를 이용했는지부터 알아야 한다. 국내 업체를 이용했다면 압수수색을 통해 SMS 전송기록을 확보, 스마트폰 해킹 대상을 파악할 수 있다. 하지만 넥스모와 같은 해외 업체를 이용했다면 해킹 대상을 파악하는 게 쉽지 않아 보인다.

최근 댓글 목록